Met een voortdurend veranderend en steeds geavanceerder cybersecuritylandschap hebben organisaties dringend behoefte aan meer zichtbaarheid en inzicht in hun netwerkverkeer. De meeste bedreigingen worden via gecodeerde kanalen verzonden, waardoor de noodzaak groter wordt om gecodeerd verkeer dat door het netwerk gaat te inspecteren op mogelijke verborgen bedreigingen.

In Cisco Secure Firewall versie 10.0, onze nieuwste softwareversie, hebben we vier opwindende nieuwe functies toegevoegd om klanten te helpen informatie in hun netwerkverkeer snel en efficiënt te evalueren en erop te reageren. U kunt deze functies vandaag nog testen met Secure Firewall Test Drive, een door een instructeur geleide cursus die u door Secure Firewall en de krachtige rol ervan in cyberbeveiliging voor uw organisatie leidt.

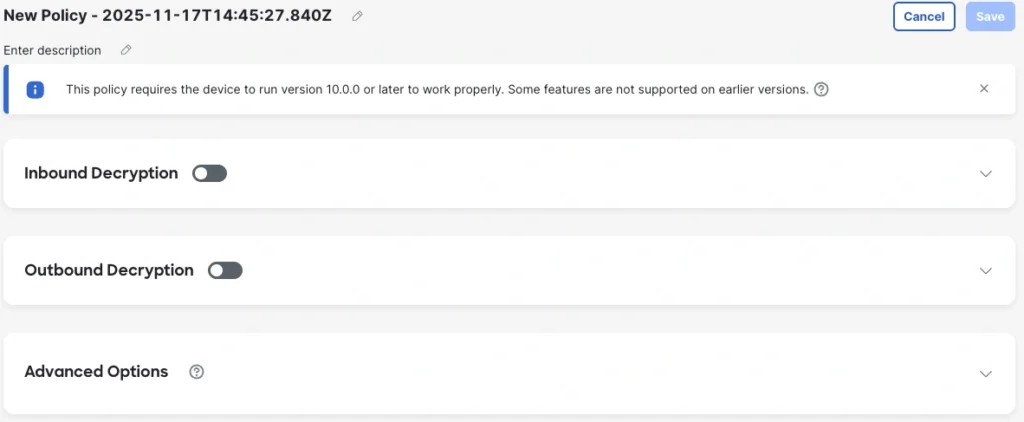

Vereenvoudigde decodering

De beste manier om inzicht te krijgen in versleuteld verkeer is door het te ontsleutelen. De nieuwe, vereenvoudigde decoderingservaring in Cisco Secure Firewall versie 10.0 vereenvoudigt de stappen die nodig zijn om codering in te schakelen en te beheren. In plaats van een traditioneel, op regels gebaseerd ontwerp, maakt Easy Decrypt de snelle creatie van inkomend en uitgaand decryptiebeleid mogelijk door zich te richten op interne servers via elk type netwerkobject.

Bovendien zijn certificaten voor elke server afzonderlijk selecteerbaar. Publieke certificaten kunnen worden beheerd door LetsEncrypt, waardoor de onderhoudskosten voor certificaten aanzienlijk worden verlaagd. Het beheer van uitgaande decryptiecertificaten kan nu rechtstreeks vanaf de decryptiebeleidspagina worden beheerd, waardoor de workflow bij het maken van beleid wordt vereenvoudigd.

Alle ondersteunde objecttypen voor decoderingsbeleid omvatten sleutelkenmerken zoals volledig gekwalificeerde domeinnaam (FQDN), URL, netwerk- en netwerkgroepen en -bereiken, brongroeptags, dynamische objecten en meer.

Om indien nodig selectieve decodering te vergemakkelijken, kunt u met de AppID-bypasslijst van Cisco vermeldingen van deze lijst uitsluiten voor decodering. De vorige versie van Cisco Secure Firewall introduceerde Intelligent Decryption Bypass, waardoor het besluitvormingsproces over welk verkeer moet worden gedecodeerd verder wordt vergemakkelijkt door verkeer met een laag risico te evalueren dat waarschijnlijk veilig is om decoderingsprocessen te omzeilen. Bepaal welk verkeer een laag risico met zich meebrengt door gegevens uit de Talos Reputation Scores en de Client Threat Confidence Score, gepresenteerd door de Encrypted Visibility Engine (EVE), te combineren.

Ten slotte worden alle nieuwe regels automatisch ingeschakeld voor volledige logboekregistratie, zodat u beter inzicht krijgt in het regelgebruik en eventuele overwegingen binnen het netwerk.

QUIC-decodering

Quick UDP Internet Connections (QUIC) is een veilig, native gecodeerd protocol dat is ontworpen om de flexibiliteit en prestaties van webapplicaties te vergroten en tegelijkertijd de beveiliging te versterken. Het is echter ook moeilijker om inzicht te krijgen in dit verkeer, omdat de transporttechnologie anders is dan traditioneel TCP-gecodeerd verkeer. QUIC is gebaseerd op het User Datagram Protocol (UDP)-transport en implementeert TLS 1.3 rechtstreeks in de sessie-handshake, waardoor versleuteling van handshake-berichten na het eerste pakket mogelijk is. Hoewel TCP+TLS-codering handshake-berichten transparant maakte voor inspectie, werden bijna alle handshake-gegevens na het eerste pakket verborgen met QUIC. De Server Name Indicator (SNI), die de server specificeert waarmee de client communiceert, kan ook worden gecodeerd door Encrypted Client Hello (ECH) samen met QUIC te implementeren.

Talrijke onduidelijkheden binnen QUIC maken het moeilijk om een volledige QUIC-sessie te volgen of te volgen, zoals:

- De opeenvolgende nummering in de header is gecodeerd

- Er zijn geen TCP-metagegevens, zoals voor SYN-, ACK-, FIN- en RST-berichten

- Gemultiplexte streams zijn verborgen in de codering

- De verbinding kan tussen IP-adressen worden gemigreerd zonder de transportheader op te geven

Het expliciete doel van QUIC is om alleen de essentiële informatie achter te laten die nodig is voor een router of een soortgelijk apparaat om pakketten te verzenden en door te sturen, maar dit doel druist in tegen de beveiligings- en verantwoordingsdoelstellingen van veel organisaties.

De adoptie van QUIC neemt toe in het wereldwijde webverkeer, van ongeveer 7% in 2020 naar ongeveer 45% in 2025. Ongeveer een derde van alle webservices en meer dan 80% van de Google-services zijn nu QUIC-first (dat wil zeggen, services waarbij QUIC wordt aangeboden vóór TCP+TLS).

Gezien deze groeiende adoptie en de behoefte aan meer zichtbaarheid en controle waar het QUIC-protocol in gebruik is, is het decoderingsbeleid in Cisco Secure Firewall Release 10.0 verbeterd om decodering en inspectie van QUIC-verkeer mogelijk te maken om ervoor te zorgen dat de zichtbaarheid behouden blijft en tegelijkertijd wordt geprofiteerd van de verbeteringen die dit protocol biedt.

In omgevingen en gebruiksscenario’s waar decodering van QUIC-verkeer niet mogelijk is, biedt de Encrypted Visibility Engine (EVE) een zeer nauwkeurige vingerafdruk van QUIC-verkeer die op unieke wijze QUIC-gecodeerde sessies karakteriseert en analyseert om post-exploit beaconing en soortgelijk verdacht verkeer te evalueren. Deze opwindende functie zorgt ervoor dat alle organisaties inzichten en bescherming kunnen krijgen voor QUIC-verkeer naarmate het gebruik van dit protocol toeneemt.

Schaduwverkeersrapportage

Sommige technieken die door privacytechnologieën worden aangeboden, veroorzaken een verlies aan zichtbaarheid binnen organisatienetwerken. Deze verzameling nieuwe rapporten over verlies van zichtbaarheid richt zich op deze gevallen en biedt gedetailleerde en statistische rapporten om verkeer te helpen identificeren waarbij de beveiligingsanalyse onvolledig is vanwege onduidelijkheden tussen de bron en de bestemming.

Inclusief rapporten over verlies van zichtbaarheid.

Multihop-proxy’s: Verkeer dat van een client naar een proxy gaat, die op zijn beurt naar een of meer proxy’s gaat, is moeilijk terug te leiden naar de bron en kan duiden op een poging om aanvalspogingen te verbergen.

Gecodeerde DNS: Als er geen informatie over het opzoeken van domeinnamen beschikbaar is, wordt het beleid dat bepaalde domeinnamen beperkt, niet zoals bedoeld van kracht.

Valse TLS: Een deel van het verkeer bevat handshakes, headers of andere TLS-implementaties die aangeven dat TLS-codering wordt gebruikt terwijl deze niet daadwerkelijk aan het protocol voldoet, maar in plaats daarvan een pad biedt voor malware-aanvallen, command-and-control-beaconing of het tunnelen van niet-gecodeerd verkeer.

Ontwijkende VPN: Sommige VPN-services verbergen opzettelijk signalen die het gebruik ervan aangeven, door bijvoorbeeld verkeer te maskeren of de voor verkeer gebruikte protocollen te verdoezelen. Wanneer ontwijkende VPN’s worden gedetecteerd, wordt de applicatie die de ontwijkende verbindingen maakt, geïdentificeerd in de weergave Schaduwverkeer, zodat u eenvoudig beleid kunt maken om dit proces te blokkeren.

Domein voorkant: Sommige verbindingen adverteren met algemeen vertrouwde frontdomeinen in de SNI en gebruiken vervolgens een andere HTTP-hostheader binnen de gecodeerde verbinding om verkeer naar een andere backend-service op dezelfde provider te leiden. Dit kan regels veroorzaken die het mogelijk maken dat algemeen vertrouwde domeinen ongewenste bijwerkingen hebben, waardoor ongewenst verkeer mogelijk wordt. Deze naar het domein gerichte URL’s verschijnen in de weergave Schaduwverkeer om aan te geven waar beleidsbeslissingen mogelijk moeten worden genomen.

Bovendien is het nu eenvoudiger om configuraties te wijzigen om deze technologieën waar gewenst uit te schakelen.

Geavanceerde registratie

Om de toch al uitgebreide set informatie die beschikbaar is voor gelogde verbindingen binnen Cisco Secure Firewall en Cisco Secure Network Analytics te verbeteren, is een nieuw type logboek gemaakt en doorzoekbaar gemaakt. Opgenomen functies zijn onder meer:

Applicatie-metagegevens: Identificeer verdachte applicaties of pogingen tot misbruik van bekende applicaties met blootstelling aan metagegevens gerelateerd aan die applicatie

Slimme PCAP’s: Gedetailleerde pakketgegevens om diepgaande forensische analyse van beveiligingsgebeurtenissen mogelijk te maken

Inzichten in niveau 5-7-verbindingen: Deze focus op meer gedetailleerde verkeersinformatie op sessie-, presentatie- en applicatieniveau biedt een vollediger inzicht in de activiteit op applicatieniveau om inbreuken te onderzoeken, zelfs wanneer verkeer op netwerkniveau onschadelijk of betrouwbaar lijkt

HTTP, FTP, DNS en verbindingsregistratie: Door web-, bestandsoverdracht-, domeinopzoek- en algemene verbindingsgegevens in detail te beschrijven, is er meer context beschikbaar voor diepgaander onderzoek naar beveiligingsgebeurtenissen

Vreemde opname: Door protocolafwijkingen en ongewoon netwerkgedrag vast te leggen, worden beveiligingsteams gewaarschuwd voor verkeer dat nieuwe aanvallen of verkeerde configuraties binnen applicaties en netwerken kan signaleren

Melding van waarschuwingen: Concreet worden beveiligingsrelevante gebeurtenissen gegroepeerd en weergegeven om het zoeken naar en analyseren van bedreigingen te vergemakkelijken

Deze verbeterde gegevens helpen netwerk- en beveiligingsbeheerders het verkeer in het netwerk van hun organisatie beter te begrijpen en weloverwogen beleidsbeslissingen en aanbevelingen te nemen.

Splunk-correlatie met geavanceerde logboekregistratie

De diepere inzichten in geavanceerde logboekregistratie maken Splunk-correlaties mogelijk met bestaande Cisco Secure Firewall-logboeken en -gebeurtenissen, evenals andere netwerk- en beveiligingslogboeken

BRON

Waar visie en resultaat samenkomen: winnaars Cisco Customer Achievement Awards EMEA 2026

Terwijl we de inauguratie afronden Cisco-klantsuccesprijzen met onze EMEA-viering, naar aanleiding van de inspirerende resultaten die we over de hele wereld hebben gezien Amerika EN APJC regio’s: We zijn verheugd…

Cisco Nexus Hyperfabric: vernieuwingen bij Cisco Live 2026

Aankondiging van krachtige nieuwe verbeteringen aan Cisco Nexus Hyperfabric Naarmate de digitale wereld zich verder ontwikkelt, is de vraag naar naadloze AI-netwerken en gemoderniseerde datacenteractiviteiten nog nooit zo groot geweest.…