Na maanden van hard werken ben ik verheugd om te kunnen delen dat onze boekbare sandbox NSO en NSO Always on Sandbox een welverdiende update hebben gekregen. NSO-sandboxen zijn een geweldige metgezel tijdens uw automatiseringstraject en wanneer u een snelle omgeving nodig heeft om uw ideeën te testen. En het beste is dat NSO-sandboxen gratis zijn! Het is zo eenvoudig als een reservering maken door op de startknop te drukken en u bent klaar om te vertrekken.

Laten we nu eens kijken naar de update die we voor u hebben voorbereid.

NSO Sandbox altijd aan

De NSO Always-On sandbox is gemigreerd naar de officiële NSO-container. We hebben bovenop de container gebouwd om ervoor te zorgen dat de sandbox altijd beschikbaar is en eenvoudig kan worden bijgewerkt en beheerd.

Er is een NSO-routerpakket geïnstalleerd (dit pakket is afkomstig uit de ingebouwde NSO-voorbeelden) en met behulp van NETSIM-apparaten kunnen we een basisomgeving visualiseren.

Deze sandbox is alleen-lezen, wat bedoeld is voor een snelle look-and-feel en eenvoudig testen, zoals API-aanroepen om apparaten in NSO te synchroniseren. Als je een omgeving nodig hebt waar je je handen vuil kunt maken, lees dan verder.

Boekbare NSO-sandbox

De NSO Reservable Sandbox is de plek waar u uw ideeën wilt testen en dingen kapot wilt maken. U heeft nu drie NSO-exemplaren van System Installa beschikbaar

Het geheim van deze drie instances is wederom de officiële NSO-container, die we hebben gebruikt om alle vereiste pakketten, NED’s en configuraties toe te voegen die momenteel in aanbouw zijn. Wanneer de sandbox vervolgens wordt gestart, beschikt u over NSO-instanties in een deterministische staat.

Als je hier nieuwsgierig naar bent, bekijk dan de NSO Container Bookable Sandboxes-repository waar we de scripts, Dockerfile en configuratie hebben geplaatst die zijn gebruikt om deze container te bouwen.

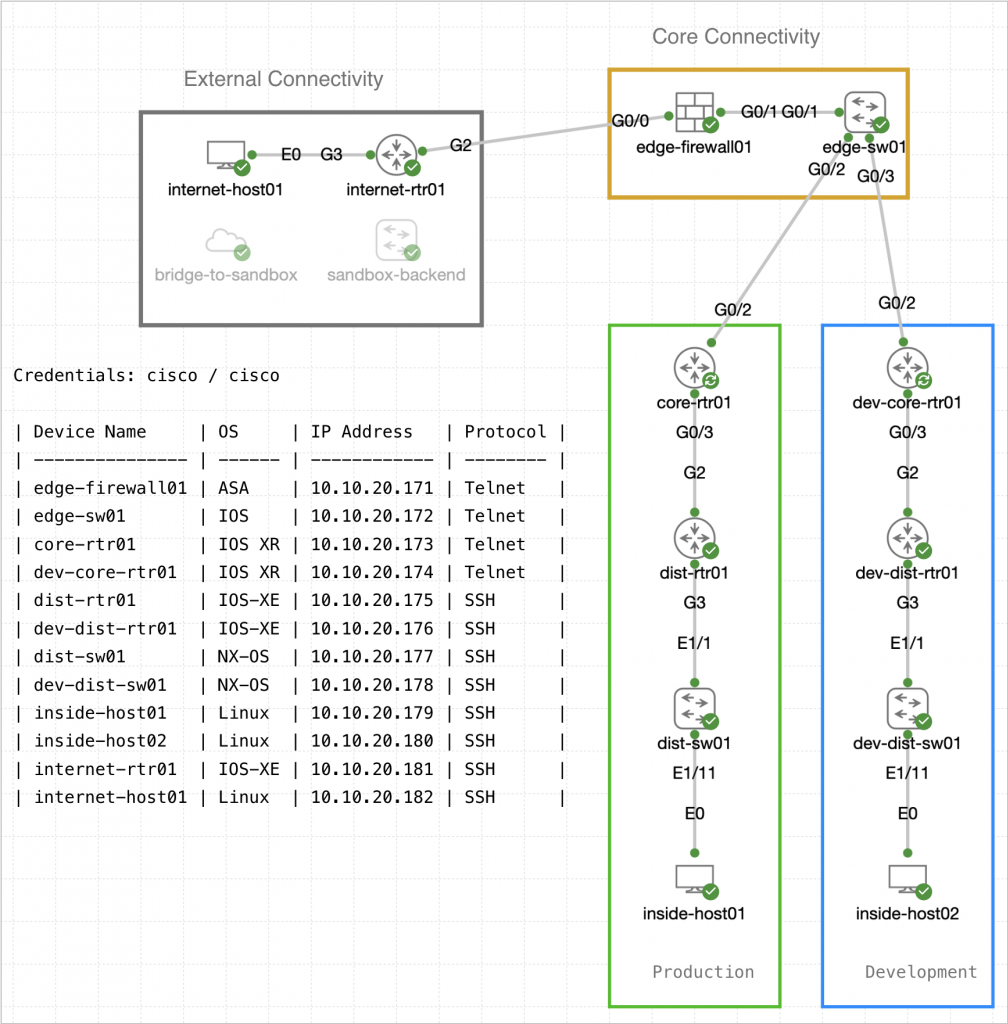

CML-topologie

Maar niet alleen NSO-instanties zijn bijgewerkt. De CML-topologie heeft ook een wijziging en oplossingen ondergaan. U zult nu een topologie vinden die is samengesteld uit verschillende netwerkapparaten en hosts die twee netwerken nabootsen, één voor ontwikkeling en één voor productie.

U kunt rechtstreeks communiceren met apparaten via Telnet/SSH of via NSO. NSO-instanties hebben de minimaal vereiste configuratie om ermee te kunnen werken.

Deze topologie is geweldig als u een pijplijn wilt gebruiken die de ontwikkeling test en implementeert in productie.

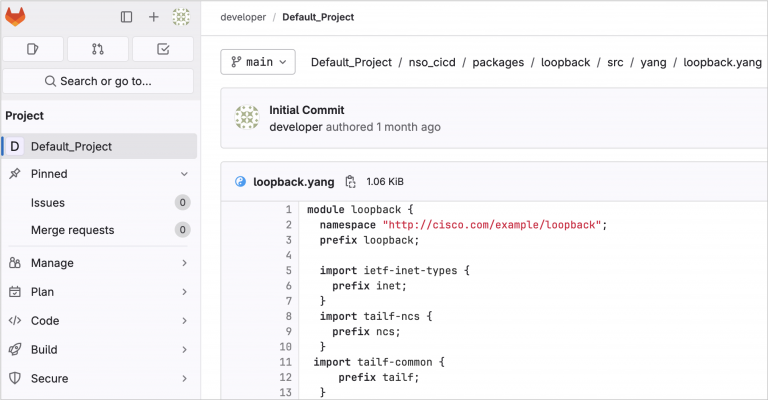

Gitlab

Over pijplijnen gesproken: de Gitlab-instantie in de sandbox is ook bijgewerkt met een nieuwere Gitlab-versie. Je kunt ook een demoproject vinden (dankzij het Cisco CSS CX Automation-team) en een Gitlab-runner klaar om te worden gebruikt met pijpleidingen. Een voorbeeld volgt binnenkort.

Wat is het volgende

We hebben veel ideeën voor wat we zouden kunnen toevoegen en bijwerken aan de sandboxen, en ook voorbeelden kunnen toevoegen die hun volledige potentieel kunnen benutten. Maar ik ben meer geïnteresseerd in wat je denkt dat we hierna moeten toevoegen, wat je nodig hebt of waar je nieuwsgierig naar bent.

Ik wil meer weten

Hier zijn enkele links die u mogelijk wilt bewaren (of deze blog wilt bewaren) voor meer informatie over NSO.

Wilt u meer inhoud over NSO krijgen? Neem contact met mij op via LinkedIn. Ik ben blij om jouw ideeën te horen.

Deel: