Achtergrond: het unieke landschap van het Black Hat NOC

De werking van het Black Hat Security and Network Operations Center (NOC) presenteert een unieke reeks uitdagingen en verwachtingen. In tegenstelling tot een typische bedrijfsomgeving waarin elke hackactiviteit onmiddellijk als schadelijk wordt beschouwd, is de Black Hat-conferentie een link voor onderzoek, training en ethische hacking van IT-beveiliging. Bijgevolg voorzien we en bieden we zelfs een aanzienlijk aantal activiteiten die in andere contexten als zeer verdacht of volledig vijandig zouden worden beschouwd. Dit omvat verschillende vormen van scan, pogingen tot exploitatie en andere tegenstrijdige simulaties, vaak uitgevoerd in de context van officiële training of onafhankelijke onderzoekscursussen.

Toegevoegd aan deze complexiteit is de aard van de deur van uw apparaat (BYOD) van het netwerk van conferenties. Deelnemers verbinden een breed scala aan persoonlijke apparaten, waardoor traditionele eindpunttelemetrie (zoals EDR-oplossingen) een belangrijke uitdaging zijn voor volledige monitoring. Als zodanig was ons hoofddoel op de solide telemetrie op basis van het netwerk voor detectie en jagen op bedreigingen.

Panoramisch

Dit schrijven beschrijft gedetailleerd een recent onderzoek binnen het Black Hat Security and Network Operations Center (SLC), wat de cruciale rol van geïntegreerde veiligheidstools en vroege detectie benadrukt bij het verzachten van potentiële bedreigingen, met name wanneer ze uit een hoge-profiel vormingomgeving komen.

Op 4 augustus 2025 markeerde een Cisco XDR-analyse waarschuwing “misbruik van een vermoeden: externe-externe deurenscanner”. De waarschuwing gaf een interne gastheer aan van de trainingsruimte “Business Defender – 2025 Edition” actief gericht op een extern IP-adres, dat werd opgelost in een domein dat tot de DEF-conferentie met cybersecurity behoorde. Deze activiteit was in lijn met de verkenningstactieken van MITER ATT & CK-framework (TA0043), met name de actieve scantechniek (T1595).

Onderzoeksworkflow: een multi-toolbenadering van de snelle reactie

Fase 1: aanvallende triage met Cisco XDR

Het Cisco XDR Analytics-ongeval bood de eerste waarschuwing en verbindingsstromen en bood onmiddellijke zichtbaarheid van vermoedelijke netwerkactiviteit. De detectie hiervan in de verkenningsfase is cruciaal, omdat de vroege detectie in de ATT- en CK-keten het risico van een tegenstander die naar meer impactfasen gaat aanzienlijk vermindert.

We hebben een hoog betrouwbaarheidsongeval waargenomen dat twee IP-adressen van een interne sottorete omvatte die verbinding maakt met een enkel extern IP-adres. De bijbehorende kennisgeving werd geclassificeerd als een verdacht misbruik van deuren naar Cisco XDR.

De “onderzochte” functie van Cisco XDR stelde ons daarom in staat om de verbindingstromen te verdiepen en verder te bekijken die aan dat externe IP-adres zijn gekoppeld. Hij zocht ook op verschillende bronnen van intelligentie naar bedreigingen voor elke reputatie die wordt geassocieerd met waarneembaar. Er is niet ontdekt dat de externe gast een schadelijke reputatie heeft.

Fase 2: Doelidentificatie met Cisco-paraplu

We hebben de paraplu van Cisco (Resolver DNS) gebruikt om te bevestigen dat het doel-IP in één domein oplost. Het domein lijkt eigendom te zijn van Def met en georganiseerd in de Verenigde Staten, door Comcast. De directe associatie met de DEF-conferentie met cybersecurity bracht onmiddellijk bezorgdheid uit over de ongeoorloofde verkenning tegen de infrastructuur van een ander geweldig evenement.

De zoektocht naar intelligent onderzoek door Cisco-paraplu van het domein heeft bevestigd dat het domein een laag risico heeft en is geclassificeerd in de categorie “hacking/conventies”. Er is bevestigd dat de paraplu van Cisco tot de DEF-conventie behoorde.

Fase 3: verkeersanalyse

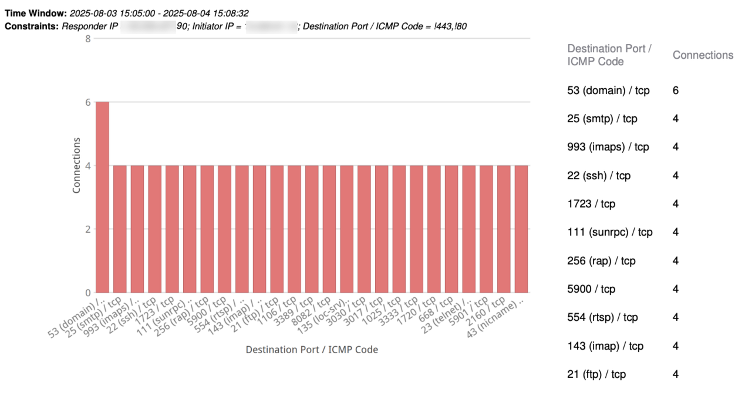

Het onderzoek van het Netflow-verkeer in XDR-analyse biedt ons een onmiddellijke visie dat de deurenscan heeft plaatsgevonden.

Pivot In de Cisco FirePower Management Console (FMC) hebben we een verkeersrelatie gepubliceerd die verband houdt met de Cisco Fire Power Management Console.

Het rapport plaatste grafisch de eerste 100 bestemmingsdeuren die aan verkeer zijn gekoppeld en schilderde een zeer duidelijk beeld. Hij toonde aan dat de interne gastheer systematisch verschillende deuren op het externe doelwit scant. In het bijzonder hebben we gemeenschappelijke webdeuren zoals 80 en 443 uitgesloten, die ons hebben geholpen om te voorkomen dat we naar potentieel legitiem verkeer zijn gekeken. Elke deur is exact vier keer gescand, wat een methodische en geautomatiseerde activiteit aangeeft, volledig consistent met een speciale deurscan.

Voor een verdere validatie en kwantificering hebben we daarom de gegevens van de firewalls van Palo Alto-netwerken in Splunk Enterprise Security (ES) ondervraagd. De Splunk-query bevestigde 3.626 scanevenementen tussen 2025/08/04 17:47:07 en 2025/08/04 18:20:29.

Consistente deuren, verdere geautomatiseerde scans gevalideerd.

Fase 4: Identificatie van de dader

Met behulp van de Slack Bot API van ons team, dat is geïntegreerd met Palo Alto Cortex XSIAM, konden we snel de machine van herkomst identificeren. Dit omvatte zijn MAC-adres en zijn naamhost, en we hebben het geïdentificeerd als rechtstreeks vanuit de trainingsruimte van de Black Hat, met name “Enterprises in Defense – 2025 Edition”:

Ten slotte konden we de volledige PCAP verkeer vastleggen als extra tests, met behulp van onze complete pakketgereedschapstool, Endace Vision. Dit onderzoek bevestigde dat ongeautoriseerde scan afkomstig was van een student in een trainingsruimte. De auteur van de misdaad werd snel geïdentificeerd en de opdracht om de activiteit te stoppen. Het ongeval was daarom gesloten, met een continue monitoring van de trainingsruimte en de deelnemers.

Potentiële risico’s die worden benadrukt door het ongeval

- Reputatieschade: Deze ongevallen kunnen de reputatie van Black Hat beschadigen als een belangrijk computerbeveiligingsevenement, waardoor het vertrouwen tussen deelnemers, partners en de grootste beveiligingsgemeenschap wordt uitgehold.

- Faciliteren illegale activiteiten: Meer kritisch, als deze acties niet controleren, kunnen deze acties ertoe leiden dat Black Hat-infrastructuur is uitgebuit voor illegale activiteiten tegen externe derden, mogelijk met daaruit voortvloeiende juridische gevolgen en ernstige operationele onderbrekingen. Snelle detectie en sanering zijn essentieel om vertrouwen te ondersteunen en deze resultaten te voorkomen.

Resolutie en trapwaywayway: Pas het beleid en de waarde van de snelle actie toe

Het onderzoek bevestigde de ongeautoriseerde scan afkomstig van een student. Vervolgens werd de auteur van de misdaad snel geïdentificeerd en gemaakt om de activiteit te staken. Het ongeval was gesloten, met een continue monitoring van de trainingsruimte.

- De kriticiteit van vroege detectie: Deze zaak is een voorbeeld van de waarde van het detecteren van de tegenstrijdige activiteit tijdens de verkenningsfase (TA0043) door technieken zoals Active Scan (T1595). Door dit gedrag binnenkort te identificeren en onder ogen te zien, hebben we de potentiële escalatie met meer schadelijke tactieken tegen een extern doel verhinderd.

- Geïntegreerde tools: De naadloze integratie van Cisco XDR, Cisco Parbrella, Cisco FMC, Splunk ES, Slack API-integratie, Endace Vision en Palo Alto Cortex XSIAM heeft een snelle detectie, gedetailleerde analyse en precieze toeschrijving mogelijk gemaakt.

- Toezicht in trainingsomgevingen: Ook in gecontroleerde educatieve contexten zoals de Black Hat, zijn continue monitoring en de snelle reactie van fundamenteel belang. De dynamische aard van deze omgevingen vereist solide beveiligingscontroles om onjuist gebruik te voorkomen en de integriteit van het netwerk te behouden.

- Toepassing van de politiek: Chiara-communicatie en de constante toepassing van het beleid van het netwerkgebruik zijn essentieel om verwachtingen te beheren en ongeautoriseerde activiteiten te voorkomen, zowel opzettelijk als experimenteel.

Op de zwarte hoed

Black Hat is de meest geconsolideerde en in-diepgaande beveiligingsreeks van beveiligingsevenementen in de computerindustrie. Opgericht in 1997, bieden deze meerdere daagse jaarlijkse evenementen deelnemers de nieuwste onderzoek, ontwikkeling en trend van computerbeveiliging. Gedreven door de behoeften van de gemeenschap, tonen Black Hat-evenementen de inhoud rechtstreeks van de gemeenschap door briefingpresentaties, trainingscursussen, tops en meer. Aangezien de reeks evenementen waarin alle carrièreliveaus en academische disciplines samenkomen om samen te werken, te netwerken en onderwerpen van computerbeveiliging te bespreken die meer voor hen tellen, kunnen deelnemers zwarte hoedevenementen vinden in de Verenigde Staten, Canada, Europa, het Midden-Oosten en Azië. Voor meer informatie, bezoek de website van Black Hat.

We willen graag horen wat je denkt! Stel een vraag en blijf in contact met Cisco Security op sociale media.

Cisco Security Social Media

LinkedIn

Facebook

Instagram

X

Deel:

.