Achtergrond: het unieke landschap van de zwarte hoed NOC

De werking van het Black Hat Security and Network Operations Center (NOC) presenteert een unieke reeks uitdagingen en verwachtingen. In tegenstelling tot een typische bedrijfsomgeving waarin elke hackactiviteit onmiddellijk als schadelijk wordt beschouwd, is de Black Hat -conferentie een link voor onderzoek, training en ethische hacking van IT -beveiliging. Bijgevolg voorzien we en bieden we zelfs een aanzienlijk aantal activiteiten die in andere contexten als zeer verdacht of volledig vijandig zouden worden beschouwd. Dit omvat verschillende vormen van scan, pogingen tot exploitatie en andere tegenstrijdige simulaties, vaak uitgevoerd in de context van officiële training of onafhankelijke onderzoekscursussen.

Toegevoegd aan deze complexiteit is de aard van de deur van uw apparaat (BYOD) van het netwerk van conferenties. Deelnemers verbinden een breed scala aan persoonlijke apparaten, waardoor traditionele eindpunttelemetrie (zoals EDR -oplossingen) een belangrijke uitdaging zijn voor volledige monitoring. Als zodanig was ons hoofddoel op de solide telemetrie op basis van het netwerk voor detectie en jagen op bedreigingen.

Onderzoeksworkflow: een multi-toolbenadering van de snelle reactie

Fase 1: aanvallende triage met Cisco XDR

Het Cisco XDR Analytics -ongeval zorgde voor de eerste waarschuwing en verbindingstromen, waardoor we onmiddellijk zicht op deze poging tot inbraakactiviteiten van een schadelijke bron extern naar onze conferentie -opnameserver hebben en deze in kaart brengen aan MITER ATT & CK.

Het XDR -ongeval gaf aan dat er een poging was om toegang te krijgen tot de opnameserver die overeenkomt met een inbraak met betrekking tot de “poging om toegang te krijgen tot de metauuploader van de visuele componist SAP Newaver”. De activiteit werd in kaart gebracht op MITER ATT & CK-technieken, TA0001: Initiële toegang, T1189: Drive-by Compromise en T1190: Application Exploit gericht aan het publiek.

Intelligentie voor computerdreiging

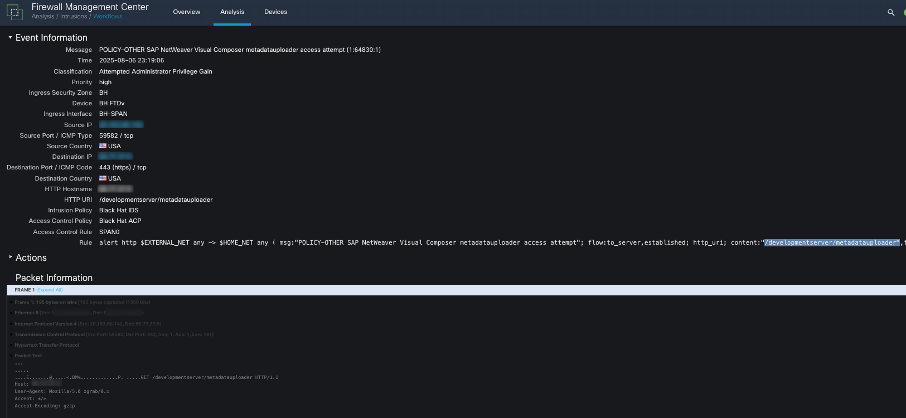

Kijkend in de kennisgeving van het Cisco Firepower Management Center (FMC) in XDR, kunnen we zien dat de inbraakpoging een toegangsgebeurtenis was op Porta 443. De kennisgeving is geclassificeerd als maximale prioriteit. Het IP van de externe bron werd geclassificeerd met een schadelijke regeling door Cisco XDR Global Threat Intelligence and Degering door Cisco Talos.

Fase 2: Analyse van verkeer en kennisgevingen met Cisco FirePower Management Console (FMC)

We hebben Cisco FMC gebruikt om ons dieper onder te dompelen in de waarschuwingsinformatie en pakketten die aan verkeer zijn gekoppeld.

De volgende details waren bijzonder opmerkelijk:

- De mening van inbraak werd geclassificeerd als een hoge prioriteit en geclassificeerd als een poging om het voorrecht van beheerder te verkrijgen.

- Verkeer was TCP en HTTPS op Porta 443.

- Het type verzoek was een URI -verzoek /ontwikkelende /metauuploader -verzoek

- De gebruikersagent bevat Zgrab/0.x

De zoektocht naar het meest over deze gebruikersagent, Zgrab, heeft aangegeven dat deze wordt gebruikt voor scan- en penetratietests. Zgrab maakt deel uit van de bredere reeks ZMAP -tools. Dit zorgde voor een extra validatie dat het een poging was om schadelijke inbraak tegen onze opnameserver te zijn.

Fase 3: kwetsbaarheidsanalyse

We hebben verder onderzoek gedaan naar de kennisgeving door FMC en ontdekten dat het gerelateerd was aan de kwetsbaarheid van CVE-2025-31324.

Van deze kwetsbaarheid is bekend dat het in de natuur wordt benut, zoals bevestigd door CISA en is geclassificeerd als een criticus met een CVSS -score van 9,8 door de National Vulnerability Database (NVD). Het is ook opmerkelijk dat de kwetsbaarheid zeer recent werd gepubliceerd op 4 april 2025.

De mogelijke exploitatie van kwetsbaarheid stelt een niet -geauthenticeerde agent in staat om een willekeurige schadelijke code voor het bestemmingssysteem te laden.

Fase 4: Risico -analyse en mitigatie

Als laatste stap hebben we contact opgenomen met het Black Hat Engineering-team om te onderzoeken of de opnameserver kwetsbaar was voor de CVE-2025-31324.

In het bijzonder vroegen we:

- Profiteert de opnameserver van SAP Newavavav?

- Is er het volgende pad van bronnen op het eindpunt?

We hebben bevestigd dat beide criteria niet waren voldaan en daarom was de Black Hat Recording Server niet kwetsbaar voor de CVE-2025-31324.

Oplossing

Het onderzoek voor dit ongeval door Cisco XDR is gesloten, omdat de opnameserver niet kwetsbaar werd gevonden voor de poging om te exploiteren. Aangezien de registratiewebsite een cruciale bron is en op het publiek is gericht, zijn we van plan om scanactiviteiten en pogingen van schadelijke toegang ertegen te zien. We bleven waakzaam voor de rest van de conferentie.

Belangrijkste leerpunten

- De snelle en multi-tool-enquête verbetert het antwoord

Het gebruik van Cisco XDR en Cisco FMC heeft snelle detectie, gedetailleerde analyses en onmogelijke inzichten mogelijk gemaakt die een goed gecoördineerde en effectieve reactie op verdachte activiteit garanderen. - Het bewustzijn van de activiteiten en de toewijding van de belanghebbenden zijn fundamenteel

Inzicht in de omgeving en het bevestigen van de technische details met de technische teams voorkomt valse alarmen en sanering overbodig. De vroege betrokkenheid van de geïnteresseerde partijen garandeert een nauwkeurige risicobeoordeling en efficiënte resolutie. - Blijft waakzaamheid voor kritieke openbare activiteiten

Zelfs na het uitsluiten van onmiddellijke bedreigingen of kwetsbaarheden, zijn de lopende monitoring en onderzoeken essentieel om de systemen van hoge waarde en hoge waarde te beschermen tegen aanhoudende scan- en exploitatiepogingen.

Op de zwarte hoed

Black Hat is de meest geconsolideerde en in -diepgaande beveiligingsreeks van beveiligingsevenementen in de computerindustrie. Opgericht in 1997, bieden deze meerdere daagse jaarlijkse evenementen deelnemers de nieuwste onderzoek, ontwikkeling en trend van computerbeveiliging. Gedreven door de behoeften van de gemeenschap, tonen Black Hat -evenementen de inhoud rechtstreeks van de gemeenschap door briefingpresentaties, trainingscursussen, tops en meer. Aangezien de reeks evenementen waarin alle carrièreliveaus en academische disciplines samenkomen om samen te werken, te netwerken en onderwerpen van computerbeveiliging te bespreken die meer voor hen tellen, kunnen deelnemers zwarte hoedevenementen vinden in de Verenigde Staten, Canada, Europa, het Midden -Oosten en Azië. Voor meer informatie, bezoek de website van Black Hat.

We willen graag horen wat je denkt! Stel een vraag en blijf in contact met Cisco Security op sociale media.

Cisco Security Social Media

LinkedIn

Facebook

Instagram

X

Deel: