Aanvullende bijdragen: David Keller

De technische trainingssessies van Black Hat USA bieden een enkele monitoringmogelijkheid, omdat ze praktische leermogelijkheden bieden voor deelnemers om nieuwe aanvallen te proberen. Veel trainingssessies gebruiken een cloudbron die eigendom is van de trainer waarmee de deelnemers rechtstreeks vanuit de trainingsruimte verbinding maken. Dit creëert een handelspad van eindgebruikers die verbinding maken met een Wireless Access Point (AP) dat in hun eigen instructie is langs een mensenhandelpad dat is geïnspecteerd op de cloud. Onze rol in de SOC binnen de Black Hat NOC is om stabiele connectiviteit voor het AP en het verkeerspad op internet te garanderen en te controleren om te controleren of het aanvalsverkeer dat uit de klaslokalen komt, is bedoeld voor goedgekeurde trainingsbronnen en wordt niet gelanceerd tegen andere doelstellingen.

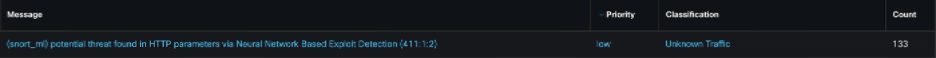

We hadden veel traditionele inbraakregels voor de trainingshandel van de aanvallen en, zoals we in Black Hat Azië in Singapore hebben gezien, bood Snortml (afkorting van automatisch leren snuiven) een ander detectieniveau dat aanvallen verzamelde die niet altijd onze set traditionele regels combineerden. Meer indrukwekkend, de loyaliteit van Snortml -kennisgevingen was erg hoog: met meer dan 29 TB draadloze gegevens op de conferentie hadden we slechts twee vals positieve positieve positieven van snortml -evenementen, met meer dan 100 aanvallen zorgvuldig geïdentificeerd. De uitsplitsing van het volledige evenement lijkt dit te zijn:

- 29.8 TB van netwerkverkeer

- 133 Evenementen snortml

- Meer dan 100 echte positieven

- 21 valse positieven gerelateerd aan chocolade (een softwarebeheerprogramma)

- 8 valse positieven met betrekking tot de downloads van Microsoft

Aangezien iedereen die de analyse van inbraakgebeurtenissen heeft uitgevoerd, kan bevestigen, is het geconfronteerd met hoge neppercentages een van de grootste uitdagingen. Het hebben van een evenement met zo’n hoog percentage reële positieven (meer dan 75%) was een enorm voordeel.

Snortml vals positief

Wat ontketende Snortml in de zwarte hoed? Het eerste valse positieve was een zeer lange string met betrekking tot een download van Microsoft -bestanden.

Het einde van de tekenreeks hierboven in een groter teken:

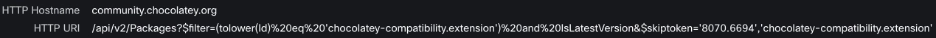

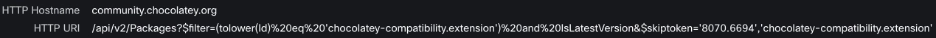

In het bijzonder onderscheidde de %3D %3D (die A ==) uiteindelijk onderscheidde als codering die waarschijnlijk de detectie heeft geactiveerd. De andere touw die valse positieven genereerde, was gekoppeld aan chocolade (met leesbril):

De bovenstaande decodering produceert de volgende uitvoer:

Hoewel dit niet schadelijk is, heeft het meerdere kenmerken die lijken op een zeer vergelijkbare SQL -injectie, inclusief een zeer genereus gebruik van enkele citaten. Het opdracht “tlower” is een ander element dat het model ook de kans heeft gezien om gerelateerd te zijn aan schadelijke activiteiten.

Hoewel beide precedenten vals positief zijn, is het begrijpelijk dat Snortml ze als schadelijk heeft gemeld, in het bijzonder chocolaatjes. Onze SOC A Black Hat bracht de hoofdontwikkelaar voor Snortml om evenementen te beoordelen, zodat Snortml -modellen kunnen worden afgestemd om deze valse positieven te voorkomen.

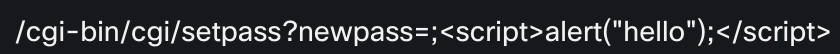

Echte positieve snortml

Snortml heeft momenteel detectiemodellen zowel voor SQL -injectie als voor de injectie van controles, met meerdere modellen voor toekomstige softwareversies. We hebben veel verschillende aanvalsaanvallen gezien voor deze twee soorten gebeurtenissen in Black Hat. Snortml heeft ook bewezen zeer nauwkeurig te zijn bij het detecteren van kruisenpaden en pogingen om toegang te krijgen tot gevoelige bestanden, zoals /etc/passwd EN /etc/host. De volgende screenshot toont de payloads van een reeks snortml -evenementen, met de kennisgevingspakketten gedownload naar Wireshark.

Bovenstaande zijn echte positieve aanvallen, maar ook acceptabel voor het Black Hats Network, allemaal afkomstig van technische trainingsruimtes en zijn het doelwit geweest van de bronnen die eigendom zijn van de trainers.

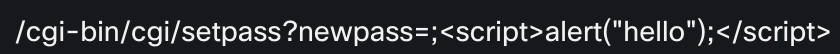

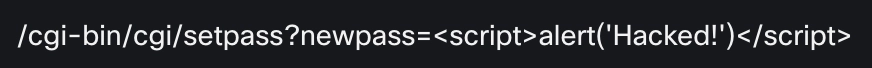

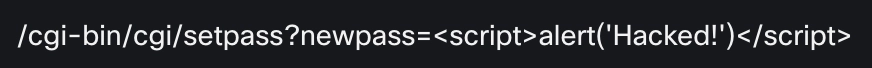

Snortml heeft ook meer smaken van controles van controles verzameld, variërend van studenten die scriptreeksen ervaren zoals “Hallo” en “Hackerate!” om commando’s te injecteren zoals ‘Whoami’ EN ‘Ls’.

Veiligheidstools gedetecteerd door Snortml

Gezien het feit dat alle technische trainingen van de zwarte hoed op de een of andere manier beveiliging betrokken waren, was het niet verwonderlijk om meer tools te zien verschijnen, inclusief de beroemde Webgoat Onzekere server en eenNotsioscureapWebsite gewijd aan het onderwijzen van computerbeveiliging. Hieronder vindt u een complete gebeurtenissencreenshot die het pad laat zien een poging om de NotsOsecureApp -server over te steken.

We hebben veel gebeurtenissen gezien met betrekking tot Webgoatinclusief de dwarsbalk van de route die de codering introduceerde.

En het probeert gevoelige Windows –

BRON

Ontdek de impact van generatieve AI in cyberbeveiliging

Terwijl we in oktober de Cyber Security Awareness Month vieren, duiken we in een onderwerp dat iedereen bezighoudt: de transformerende kracht van kunstmatige intelligentie (AI) en de impact ervan op…

Waarom de innovatiestrategie van Cisco de routekaart van uw partners moet bepalen in het volgende decennium

Wanneer partners kiezen voor een technologiealliantie, gokken ze op een looptijd van tien jaar. De vraag is niet alleen: “Wat kan deze leverancier vandaag de dag te bieden hebben?” Het…